Protégez-vous contre Next.js CVE-2025-29927 avec Azure WAF

- Maxime Hiez

- Azure

- 28 Mar, 2025

Introduction

En Mars 2025, une vulnérabilité critique a été identifiée dans les versions antérieures de Next.js, connue sous le nom de CVE-2025-29927. Cette vulnérabilité permet de contourner les vérifications d’autorisation au sein des applications Next.js, ce qui peut entraîner des accès non autorisés et compromettre la sécurité.

Microsoft recommande vivement de mettre à jour Next.js vers les versions corrigées, mais pour les applications qui ne peuvent pas être mises à jour immédiatement, Azure Web Application Firewall (WAF) offre une solution de mitigation efficace.

Détails de la vulnérabilité CVE-2025-29927

La vulnérabilité CVE-2025-29927 affecte les versions de Next.js antérieures à 12.3.5, 13.5.9, 14.2.25 et 15.2.3. Elle permet aux attaquants de contourner les vérifications d’autorisation en utilisant des requêtes spécifiques avec l’en-tête x-middleware-subrequest. Les versions 11.x de Next.js n’ont actuellement pas de correctifs disponibles, ce qui rend la mitigation via Azure WAF particulièrement importante pour ces versions.

Mise à jour recommandée

Microsoft recommande de mettre à jour Next.js vers l’une des versions suivantes pour éliminer la vulnérabilité :

- Next.js 12.3.5

- Next.js 13.5.9

- Next.js 14.2.25

- Next.js 15.2.3

Pour les versions 11.x et les applications qui ne peuvent pas être mises à jour immédiatement, la création d’une règle personnalisée dans Azure WAF peut aider à atténuer cette vulnérabilité.

Création d’une règle personnalisée dans Azure WAF

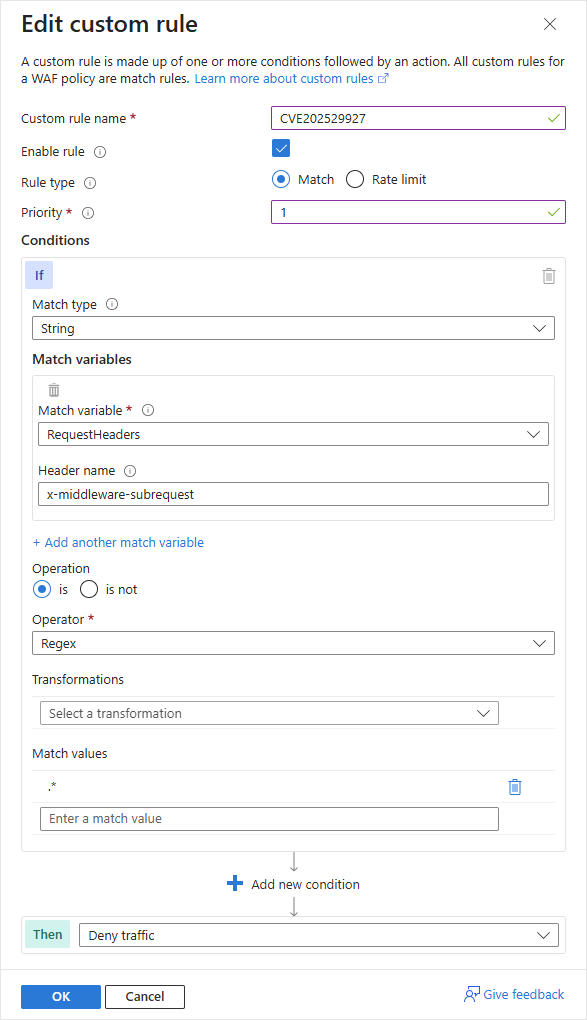

Voici les étapes à suivre pour protéger votre application contre CVE-2025-29927 :

- Connectez-vous à votre compte Azure et accédez à votre Web Application Firewall.

- Cliquez sur Settings, puis sur Custom Rules.

- Ajoutez une règle personnalisée : Cliquez sur Add Custom Rule, et donnez un nom à votre règle (exemple CVE202529927) ainsi qu’une priorité.

- Configurez les conditions :

- Match type : String

- Match variable : RequestHeaders

- Header name : x-middleware-subrequest

- Operation : is

- Operator : Regex

- Match values : .*

- Action : Sélectionnez Deny Traffic pour bloquer toutes les requête contenant cet en-tête.

- Enregistrer et appliquer la nouvelle règle.

Solution via Cloudflare

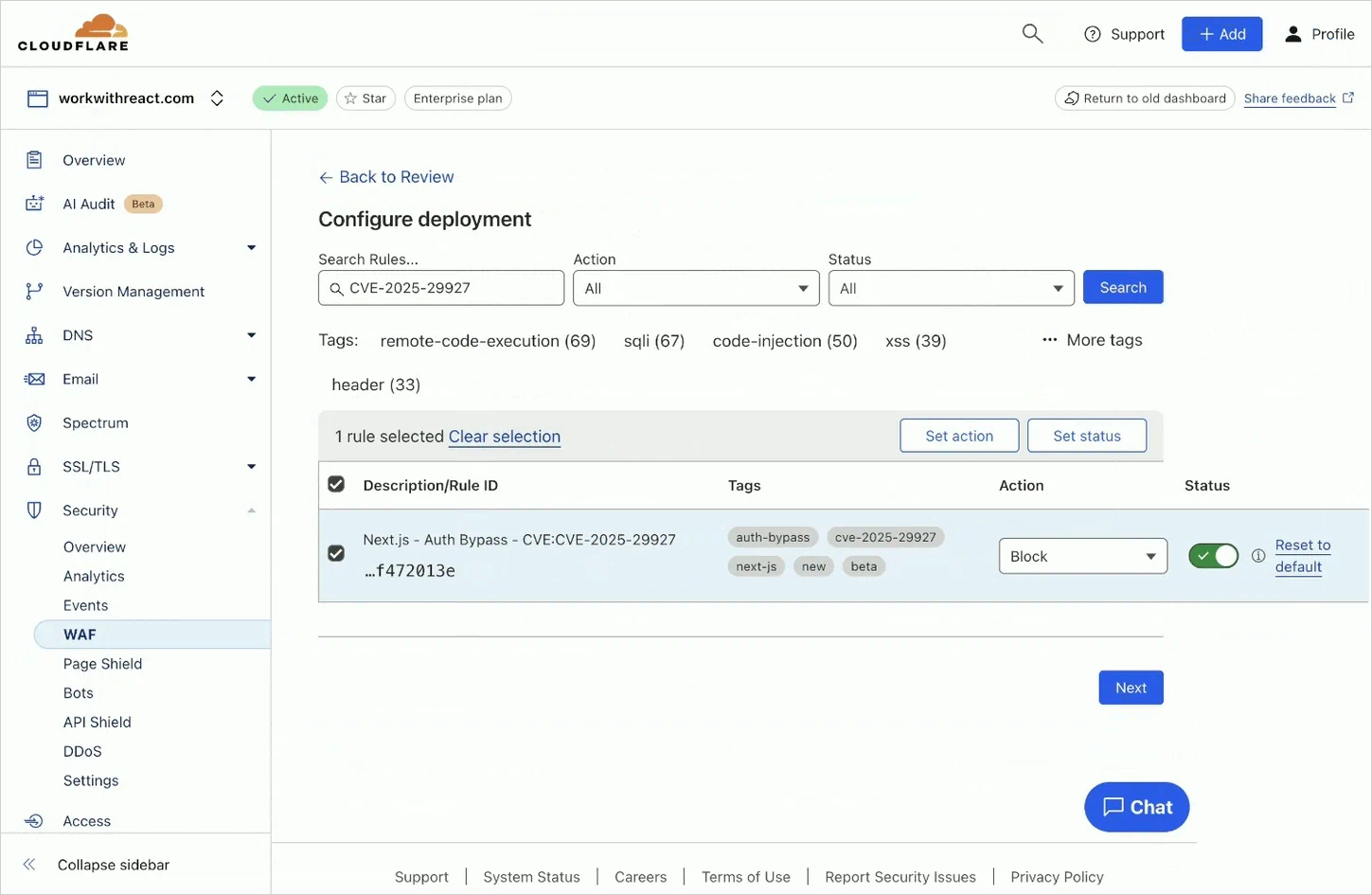

Pour les utilisateurs de Cloudflare, une règle WAF gérée est disponible pour protéger contre cette vulnérabilité. Cette règle peut être activée dans le tableau de bord Cloudflare :

- Accédez au portail Cloudflare.

- Cliquez sur Security, puis sur WAF, et sur Managed rules.

- Recherchez la règle CVE-2025-29927 et activez l’interrupteur Status.

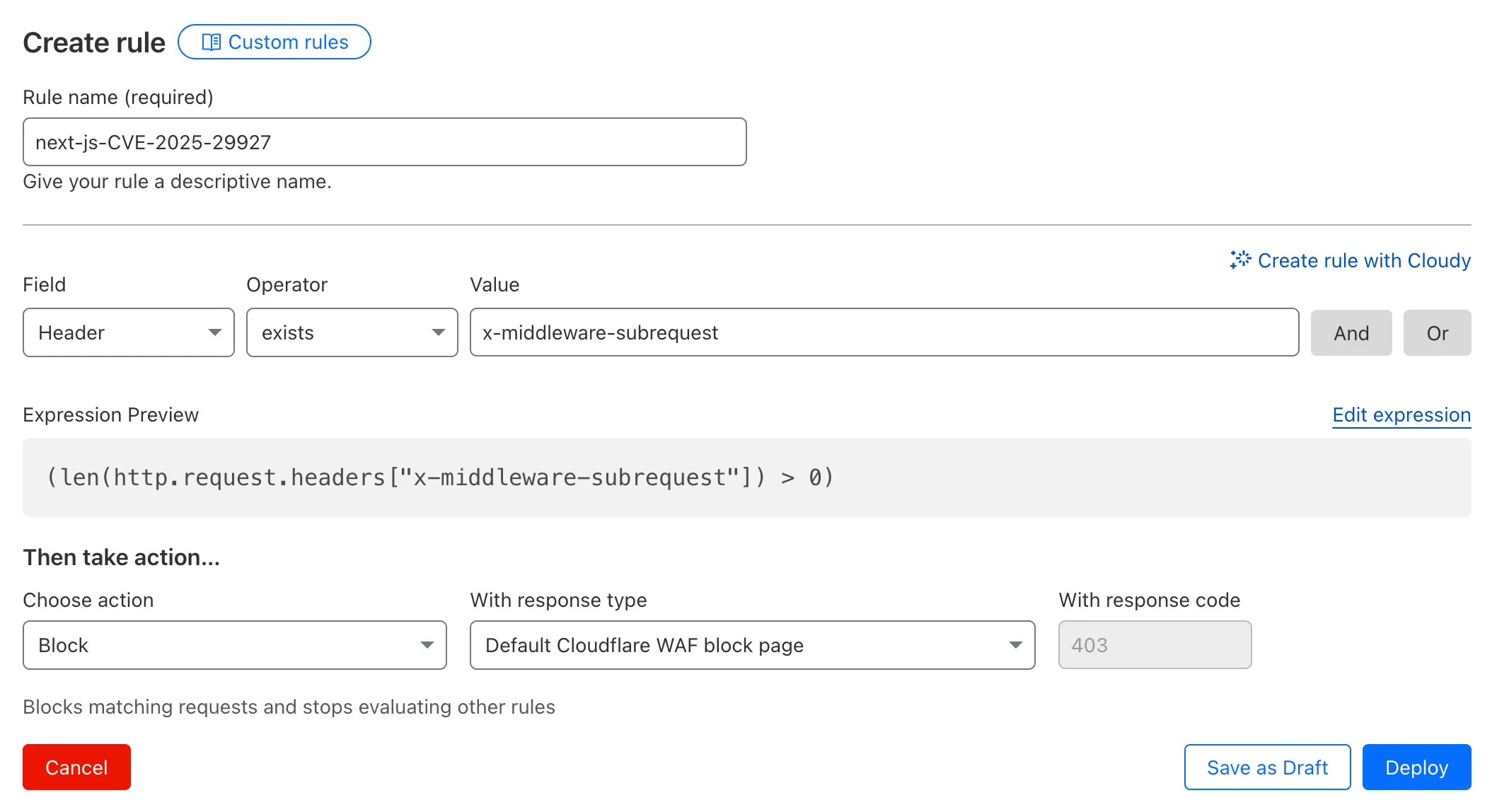

Vous pouvez aussi créer une règle manuelle avec la requête suivante :

(len(http.request.headers["x-middleware-subrequest"]) > 0)

Conclusion

La vulnérabilité CVE-2025-29927 dans Next.js représente un risque sérieux pour la sécurité des applications web. En mettant à jour Next.js vers les versions corrigées ou en utilisant Azure Web Application Firewall pour créer des règles personnalisées, les entreprises peuvent protéger leurs applications contre cette menace. Il est crucial de rester vigilant et de prendre des mesures proactives pour sécuriser vos environnements web.

Sources

National Vulnerability Database - Détails CVE-2025-29927

Avez-vous apprécié cet article ? Vous avez des questions, commentaires ou suggestions, n’hésitez pas à m’envoyer un message depuis le formulaire de contact.

N’oubliez pas de nous suivre et de partager cet article.